Rapports, white papers, outils, et plus

Ressources

Retour d'expérience

Détecter une Red-Team avec Trapster

Découvrez comment une entreprise du transport a détecté une Red-Team avec Trapster.

Voir l'étude de cas

Démo PoC

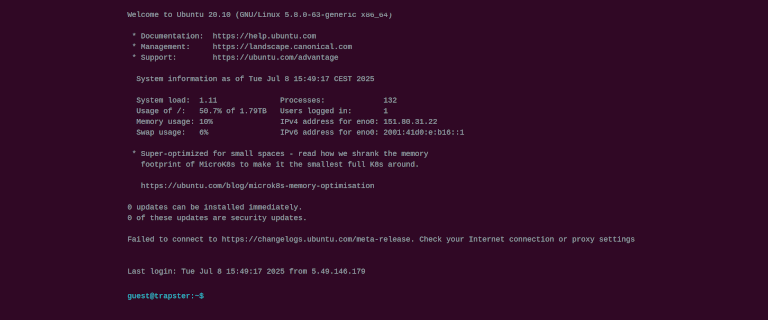

Honeypot SSH avec IA

Explorez notre preuve de concept d'un honeypot SSH alimenté par l'IA. Essayez la démo interactive directement sur votre navigateur !

Essayer le Honeypot